NMAP 的使用

其实还是建议看英文的man,对以后学习其他东西很有帮助的:)

摘要

nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取那台主机正在运行以及提供什么服务等信息。nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。从扫描类型一节可以得到细节。nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口影射),碎片扫描,以及灵活的目标和端口设定.

——————————————————————————–

1.名称

nmap-网络探测和安全扫描工具

2.语法

nmap [Scan Type(s)] [Options]

3.描述

nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取那台主机正在运行以及提供什么服务等信息。nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。从扫描类型一节可以得到细节。nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口影射),碎片扫描,以及灵活的目标和端口设定。

为了提高nmap在non-root状态下的性能,软件的设计者付出了很大的努力。很不幸,一些内核界面(例如raw socket)需要在root状态下使用。所以应该尽可能在root使用nmap。

nmap运行通常会得到被扫描主机端口的列表。nmap总会给出well known端口的服务名(如果可能)、端口号、状态和协议等信息。每个端口的状态有:open、filtered、unfiltered。open状态意味着目标主机能够在这个端口使用accept()系统调用接受连接。filtered状态表示:防火墙、包过滤和其它的网络安全软件掩盖了这个端口,禁止nmap探测其是否打开。unfiltered表示:这个端口关闭,并且没有防火墙/包过滤软件来隔离nmap的探测企图。通常情况下,端口的状态基本都是unfiltered状态,只有在大多数被扫描的端口处于filtered状态下,才会显示处于unfiltered状态的端口。

根据使用的功能选项,nmap也可以报告远程主机的下列特征:使用的操作系统、TCP序列、运行绑定到每个端口上的应用程序的用户名、DNS名、主机地址是否是欺骗地址、以及其它一些东西。

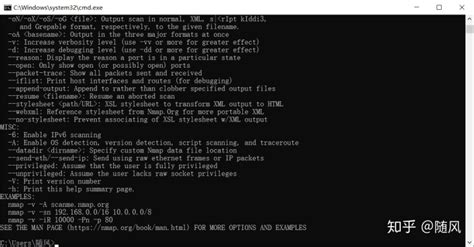

4.功能选项

功能选项可以组合使用。一些功能选项只能够在某种扫描模式下使用。nmap会自动识别无效或者不支持的功能选项组合,并向用户发出警告信息。

如果你是有经验的用户,可以略过结尾的示例一节。可以使用nmap -h快速列出功能选项的列表。

4.1 扫描类型

-sT

TCP connect()扫描:这是最基本的TCP扫描方式。connect()是一种系统调用,由操作系统提供,用来打开一个连接。如果目标端口有程序监听,connect()就会成功返回,否则这个端口是不可达的。这项技术最大的优点是,你勿需root权限。任何UNIX用户都可以自由使用这个系统调用。这种扫描很容易被检测到,在目标主机的日志中会记录大批的连接请求以及错误信息。

-sS

TCP同步扫描(TCP SYN):因为不必全部打开一个TCP连接,所以这项技术通常称为半开扫描(half-open)。你可以发出一个TCP同步包(SYN),然后等待回应。如果对方返回SYN|ACK(响应)包就表示目标端口正在监听;如果返回RST数据包,就表示目标端口没有监听程序;如果收到一个SYN|ACK包,源主机就会马上发出一个RST(复位)数据包断开和目标主机的连接,这实际上有我们的操作系统内核自动完成的。这项技术最大的好处是,很少有系统能够把这记入系统日志。不过,你需要root权限来定制SYN数据包。

nmap使用方法?

你到这个网站,这上面有这个软件的使用方法 http://v.ku6.com/show/CG-N7qb9Mrot1Hg_.html

Nmap应该怎么样用

http://www.sudu.cn/info/html/edu/network/20070101/284802.html 请看这篇文章

用nmap软件怎么分析主机所存在的漏洞

nmap 命令如下 nmap -v -n -A IP -v是详细显示 -n是不做域名解析 -A是综合扫描 可根据扫描断口和服务判断漏洞 如果不是很在行可以用扫描器OPENVASS

nmap可以检测到哪些操作系统

nmap可以适用于winodws,linux,mac等操作系统,nmap+ip 可以扫描对方机器对外开放的端口

怎么安装python nmap

从软件的官网获取最新的源码包。从nmap的官网获取最新的nmap源码包。

将源码包上传到linux服务器。小编已有6.45版本,就不用6.47版本做演示,编译安装步骤是一样的。

解压nmap的源码包。使用“tar -xvf nmap-6.45.tar.bz2”解压到当前目录。

进入nmap目录,使用命令“cd nmap-6.45”。

执行configure命令配置安装前的环境,以及安装路径。使用“./configure –prefix=/usr”将nmap安装到指定的目录“/usr”下。如果报“configure: error: no acceptable C compiler found in $PATH”错误,请安装gcc软件,命令为“apt-get install gcc”。

执行make命令编译nmap,编译nmap的命令为“make”,如果提示“-bash: make: command not found”错误,请执行“apt-get install make”安装即可。如果报“/bin/sh: g++: not found”请执行“apt-get install g++”安装。

执行make install安装nmap,命令为“make install”。

执行“nmap -v”命令查看自己安装的软件是否成功。

如何用python调用nmap软件

创建nmap扫描器 class PortScanner() __init__(self, nmap_search_path=(‘nmap’, ‘/usr/bin/nmap’, ‘/usr/local/bin/nmap’, ‘/sw/bin/nmap’, ‘/opt/local/bin/nmap’)) Initialize PortScanner module

nmap不能用

你是用拨号上网的吧.拨号上网使用PPP拨号协议来代替MAC二层协议,也许你nmap版本不知道ppp协议的二层协议,你是扫描MAC吗.把你的整个扫描参数发出来.也可以使用–unprivileged 参数试试.或者使用超级管理员启动nmap

网络管理员会出于什么目的使用 nmap 工具

用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统。nmap工具具体功能如下:

1、探测一组主机是否在线;

2、扫描 主机端口,嗅探所提供的网络服务;

3、可以推断主机所用的操作系统 。

Nmap可用于扫描仅有两个节点的LAN,直至500个节点以上的网络。Nmap 还允许用户定制扫描技巧。

通常,一个简单的使用ICMP协议的ping操作可以满足一般需求;也可以深入探测UDP或者TCP端口,直至主机所 使用的操作系统;还可以将所有探测结果记录到各种格式的日志中, 供进一步分析操作。

扩展资料:

Nmap的优点:

1、 灵活。支持数十种不同的扫描方式,支持多种目标对象的扫描。

2、强大。Nmap可以用于扫描互联网上大规模的计算机。

3、可移植。支持主流操作系统:Windows/Linux/Unix/MacOS等等;源码开放,方便移植。

4、简单。提供默认的操作能覆盖大部分功能,基本端口扫描nmap targetip,全面的扫描nmap –A targetip。

5、自由。Nmap作为开源软件,在GPL License的范围内可以自由的使用。

6、文档丰富。Nmap官网提供了详细的文档描述。Nmap作者及其他安全专家编写了多部Nmap参考书籍。

参考资料来源:搜狗百科-nmap

虚拟机如何安装nmap扫描软件

1、安装虚拟机USB端口设备,然后启用虚拟机USB端口; 2、正常安装扫描仪等设备的驱动,直到虚拟机中设备管理器中显示正常; 后面就是正常使用了.